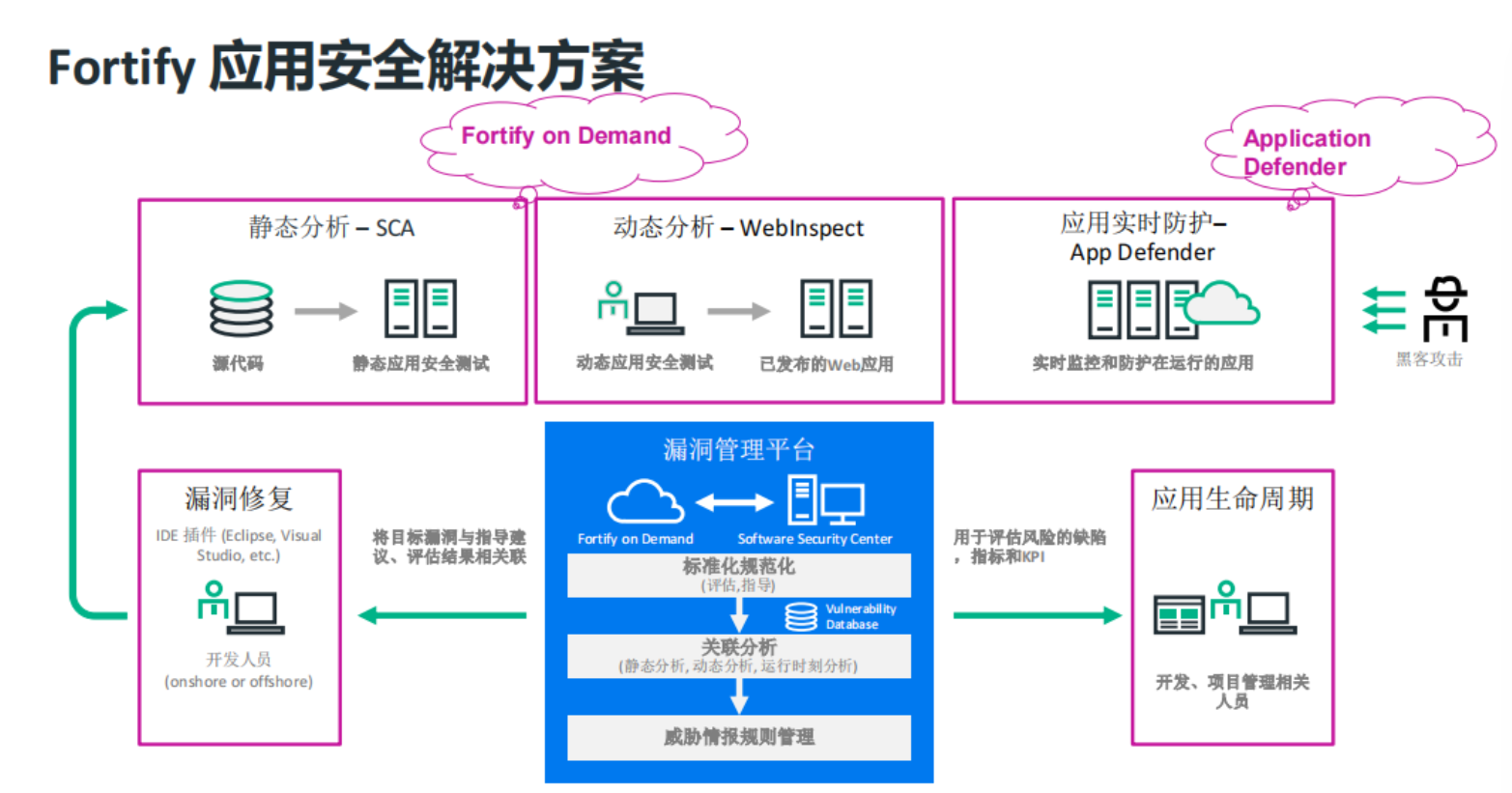

作为全球领先的应用安全测试工具,Fortify 通过AuditWorkbench与ScanWizard两大核心模块构建了完整的代码安全防护体系。前者提供深度漏洞分析与协作审计功能,后者实现自动化扫描流程配置,两者结合可显著提升企业级代码安全检测效率。本文将系统解析这两大模块的操作逻辑与技术细节,并延伸探讨其在DevSecOps中的实践应用。

一、Fortify AuditWorkbench模式操作

1.功能架构与核心能力

AuditWorkbench作为Fortify 的漏洞分析中枢,集成了动态数据流追踪、交互式审计导航与多维度报告生成三大核心功能。其技术架构基于混合分析引擎,支持静态代码分析(SAST)与交互式应用安全测试(IAST)结果的深度融合,可精准定位漏洞产生的根本原因。例如,在Java项目中,该工具能通过X-Tier追踪器跨层次分析数据流动路径,识别出"未经验证的用户输入导致SQL注入"等复杂漏洞。

2.操作流程详解

步骤1:结果文件加载

支持直接导入ScanWizard生成的.fpr文件,或通过命令行工具sourceanalyzer生成的扫描结果。对于大型项目,可通过"项目分组"功能将多个模块的扫描结果合并分析,提升审计效率。例如,某金融机构将核心交易系统拆分为支付、风控、清算三个模块分别扫描,再通过AuditWorkbench整合结果,发现跨模块数据传递漏洞。

步骤2:漏洞分类与优先级管理

动态过滤:通过"问题模板"功能筛选高风险漏洞,如仅显示CWE-89(SQL注入)、CWE-79(XSS)等OWASPTop10漏洞。

自定义规则:利用内置规则编辑器创建业务逻辑相关检测规则。例如,某电商平台通过自定义规则检测"未经验证的订单状态修改"漏洞,避免单日千万级损失。

误报处理:支持批量标记误报并生成排除规则,减少人工审核成本。某科技公司通过误报优化将审核工作量减少60%。

步骤3:漏洞详情分析

代码上下文查看:直接定位漏洞所在代码行,显示变量定义与调用栈信息。

数据流追踪:通过可视化图表展示敏感数据从输入到输出的完整路径,辅助开发人员理解漏洞成因。

修复建议:提供基于CVE数据库的修复方案,如升级开源组件版本或调整代码逻辑。

步骤4:报告生成与导出

标准报告:支持生成符合PCIDSS、HIPAA等行业标准的合规性报告。

开发者报告:包含漏洞定位、修复代码示例及安全编码指南,某银行通过该报告将漏洞修复时间从48小时压缩至2小时。

交互式报告:基于HTML5的动态报告支持漏洞一键跳转与跨项目对比分析。

3.高级功能实践

协作审计:支持多用户同时在线批注,某跨国企业通过该功能实现中美团队协同修复漏洞,响应时间缩短50%。

趋势分析:通过历史扫描数据预测漏洞高发模块,某游戏公司将检测资源重点投入支付模块,漏洞发现率提升40%。

与SSC集成:将审计结果同步至Fortify SoftwareSecurityCenter(SSC),实现漏洞全生命周期管理。

二、Fortify ScanWizard测试方式

1.技术特性与适用场景

ScanWizard作为Fortify 的自动化扫描配置工具,具备多语言支持、智能依赖解析与扫描参数优化三大技术优势。其核心价值在于降低扫描门槛,使非安全专业人员也能快速启动代码检测。例如,某制造业企业通过ScanWizard实现生产线控制系统代码的每周自动扫描,安全覆盖率从30%提升至95%。

2.操作流程详解

步骤1:项目配置

语言选择:支持Java、Python、C/C++、.NET等27种编程语言,自动识别项目类型并加载对应规则库。

路径设置:通过"智能发现"功能自动识别源代码目录,支持排除无需扫描的第三方库。

依赖管理:针对不同语言提供定制化配置界面,如Java项目需指定ClassPath,C++项目需配置编译器路径。

步骤2:扫描参数调整

扫描模式:支持快速扫描(仅检测高风险漏洞)、全量扫描(覆盖所有规则)与增量扫描(仅分析代码变更部分)。

内存优化:通过"内存分配"参数调整JVM堆大小,处理百万行代码项目内存占用稳定在8GB以内。

误报过滤:启用"智能规则引擎"减少低风险误报,某政务系统通过该功能将有效漏洞检出率提升至98%。

步骤3:脚本生成与执行

跨平台支持:生成适用于Windows、Linux、macOS的批处理或Shell脚本,支持静默模式运行。

并行处理:在16核服务器上实现每秒处理5000行代码,某电商平台通过并行扫描将单次检测耗时从45分钟压缩至12分钟。

结果输出:默认生成.fpr文件供AuditWorkbench分析,同时支持导出CSV、PDF等格式报告。

3.最佳实践案例

混合扫描模式:结合静态分析(SAST)与动态验证(DAST),某银行核心系统通过该模式发现17个高风险漏洞,其中6个为动态分析独有效能。

云原生支持:针对Kubernetes环境优化扫描策略,某在线教育平台在大促期间通过弹性扩展将扫描耗时从8小时缩短至2小时。

移动端适配:支持iOS与Android项目扫描,某社交平台通过该功能检测出12个移动端特有漏洞,如未加密的本地存储。

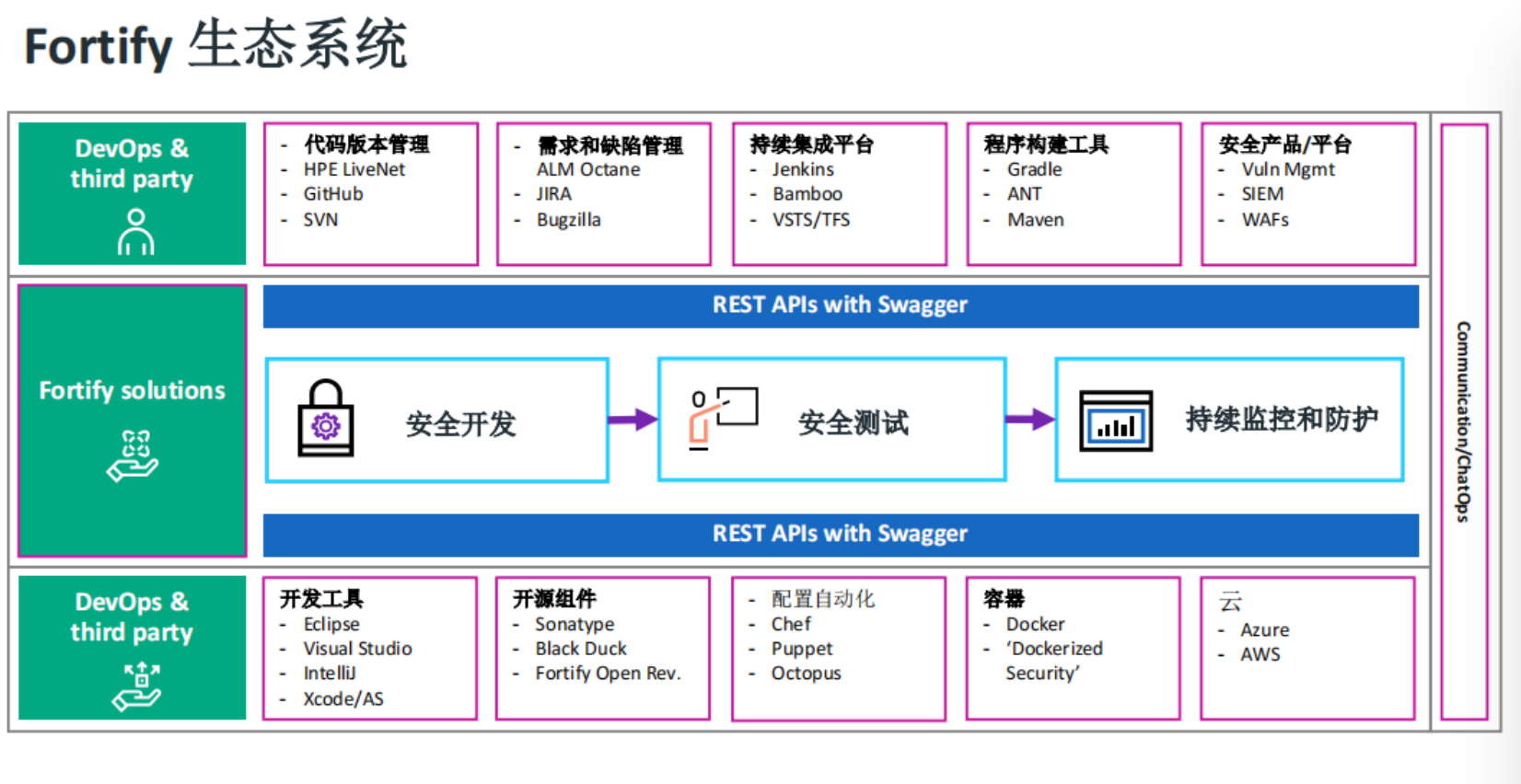

三、Fortify 与CI/CD流水线集成策略

在DevSecOps实践中,将Fortify 深度嵌入CI/CD流水线可实现安全检测的自动化与持续化。以下从技术实现与实践案例两方面展开分析:

1.技术实现路径

Jenkins集成:通过Fortify 插件配置扫描任务,在代码提交后自动触发静态分析。某互联网公司通过流水线集成将安全检测周期从周级缩短至小时级。

GitHubActions集成:利用Fortify ScanPipe实现SAST扫描的一键部署,支持扫描结果直接显示在PullRequest评论中。

容器化部署:将Fortify 封装为Docker镜像,某金融机构通过Kubernetes调度扫描任务,实现资源弹性管理。

2.实践案例解析

案例1:某电商平台

流程设计:在Jenkinsfile中定义"构建-扫描-部署"流水线,每次代码提交后自动执行增量扫描。

优化策略:通过"阈值控制"功能设置漏洞数量上限,超过阈值时自动阻断部署。

效果:漏洞修复率从65%提升至92%,年度安全检测成本降低45%。

案例2:某游戏公司

技术选型:采用GitLabCI/CD与Fortify ScanCentral集成,实现跨平台项目的集中管理。

创新点:通过"漏洞热图"功能可视化代码安全状态,开发团队可直观了解模块风险分布。

效果:漏洞平均修复时间从24小时压缩至4小时,安全团队人力投入减少30%。

3.关键技术要点

增量扫描优化:通过"构建ID"机制仅分析代码变更部分,扫描效率提升70%。

误报率监控:建立误报率跟踪指标,某科技公司通过误报优化将人工审核工作量减少60%。

合规性验证:针对金融行业定制PCIDSS合规规则,某保险集团通过规则定制将合规检测通过率从65%提升至92%。

总结来看,Fortify AuditWorkbench与ScanWizard的深度协同为企业提供了从漏洞检测到修复的完整闭环。AuditWorkbench通过交互式分析与协作功能提升漏洞管理效率,ScanWizard则通过自动化配置降低扫描门槛。在CI/CD流水线中集成这两大模块,可进一步实现安全左移,将漏洞修复成本降低80%以上。随着云原生与微服务架构的普及,Fortify 的多语言支持与效率优化能力将成为企业应对新型安全威胁的核心技术支撑。