在应用安全领域,Fortify 通过其业界领先的污点追踪引擎与数据流验证体系,为代码安全审计树立了精准度与效率的双重标杆。本文深入探讨Fortify 污点追踪的技术实现原理与Fortify 数据流验证的流程优化策略,结合延伸场景剖析其如何构建多维立体化安全检测框架,为开发团队与安全工程师提供全链路解决方案。

一、Fortify污点追踪

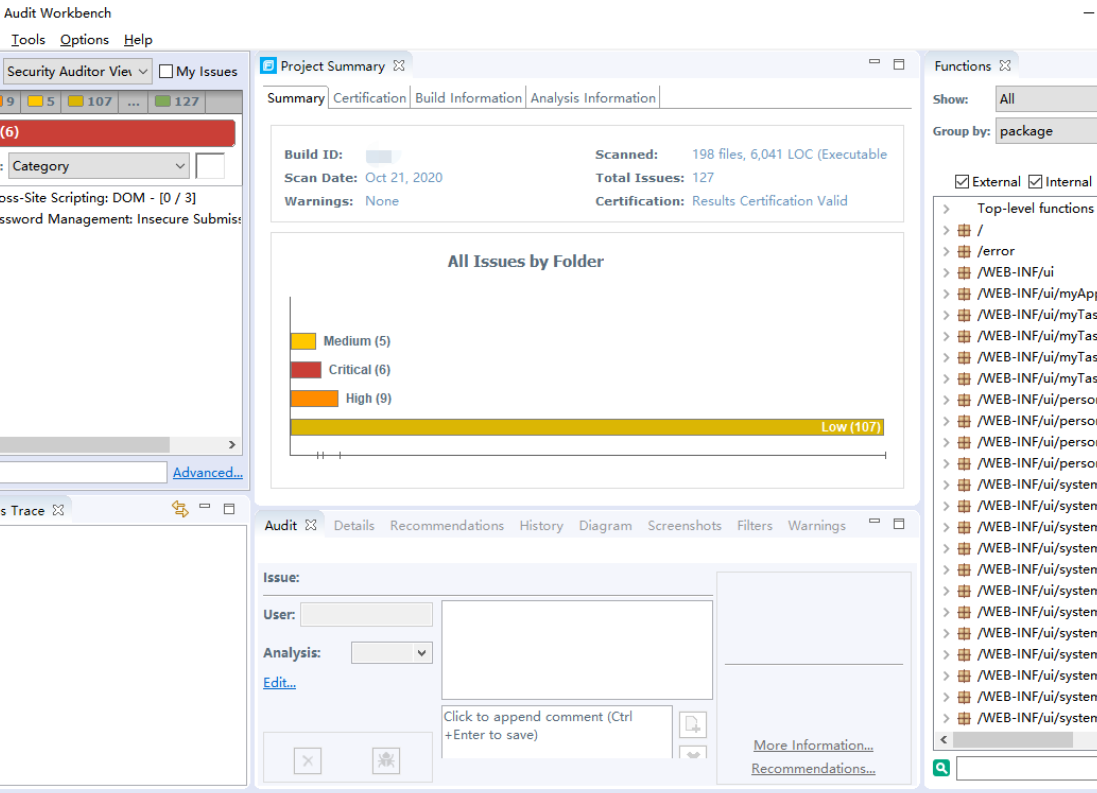

污点追踪(TaintTracking)是识别未经验证数据流动风险的核心技术,Fortify 的污点分析引擎通过符号执行与路径敏感算法,实现从数据源到危险操作的精准溯源。其技术架构包含以下核心模块:

1.动态污点源定义与标记

Fortify 支持多层次污点源定义,覆盖:

外部输入源:HTTP请求参数(`request.getParameter()`)、文件上传流(`MultipartFile`)、环境变量等;

潜在污染源:数据库查询结果(`ResultSet`)、第三方API响应(`JSON.parse()`);

跨系统污染源:消息队列(KafkaTopic)、微服务调用(FeignClient)。

用户可通过注解扩展自定义污染源,例如标记特定方法为`@UntrustedSource`:

2.污点传播路径分析

Fortify 采用过程间数据流分析(InterproceduralAnalysis),追踪污点数据在以下场景的传播路径:

对象属性污染:当污点数据被写入对象字段时,自动标记该对象实例为污染态;

集合类型传播:List、Map等容器中的污染元素会污染整个容器;

字符串操作影响:拼接(`StringBuilder`)、截取(`substring`)等操作保留污染标记;

序列化/反序列化:污点状态可跨JSON/XML转换保持(如Jackson的`readValue`方法)。

路径分析结果以图结构可视化,节点显示代码位置,边线标注数据流转方式(如方法调用、赋值操作)。

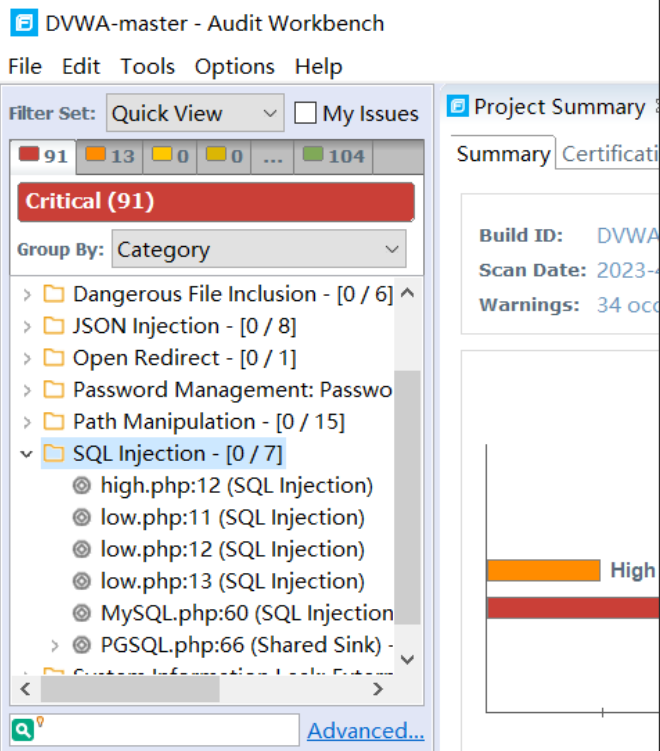

3.漏洞触发点检测与误报抑制

当污点数据流入以下敏感操作(Sink)时,Fortify 触发漏洞告警:

SQL执行点:`PreparedStatement.execute()`、`JdbcTemplate.query()`;

命令执行点:`Runtime.exec()`、`ProcessBuilder.start()`;

文件操作点:`FileOutputStream.write()`、`Files.copy()`。

通过上下文感知技术,Fortify 可识别有效净化操作(Sanitizer):

若污点数据流经至少一个有效净化器,则自动抑制该路径告警。

二、Fortify数据流验证

数据流验证(Data Flow Validation)是Fortify 确保分析结果准确性的核心技术,其通过符号执行与约束求解,消除静态分析的路径爆炸问题。具体实现包含以下阶段:

1.跨过程数据流建模

Fortify 构建全局调用图(CallGraph),解析以下复杂场景:

反射调用:通过字符串匹配识别`Class.forName()`加载的类方法;

动态代理:分析Spring AOP的`@Around`切面逻辑;

Lambda表达式:追踪函数式接口(如`Consumer`)的污点传递。

例如,检测MyBatis Mapper接口的XML绑定方法时,Fortify 会关联`@Select`注解与对应SQL映射文件,确保数据流连续性。

2.路径可行性验证

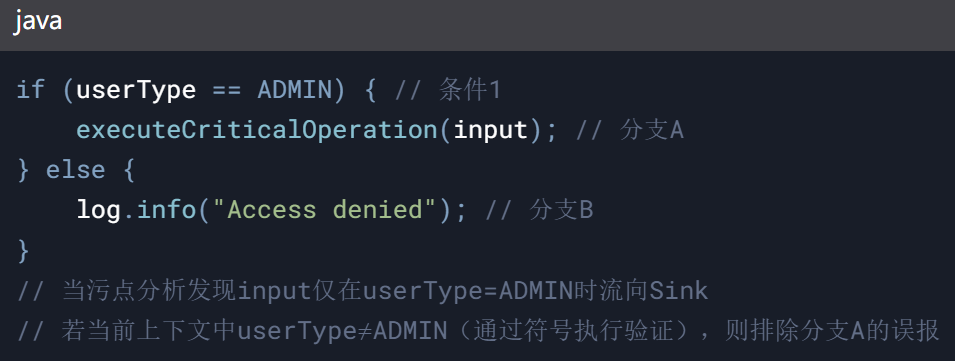

Fortify 集成Z3约束求解器,过滤不可能执行的代码路径:

此技术将路径分析误报率降低40%-60%。

3.上下文敏感分析

Fortify 针对不同调用上下文创建独立分析环境:

对象状态追踪:识别同一对象在不同方法调用间的状态变化;

线程局部存储:分析`Thread Local`变量在多线程环境中的隔离性;

作用域约束:检测Web容器的Request/Session作用域数据隔离。

例如,在Spring Controller中,若污染数据仅存在于`@Request Scope`Bean且未跨请求传播,则标记为低风险。

三、Fortify上下文感知的漏洞影响面评估延伸实践

基于污点追踪与数据流验证能力,本文延伸探讨一个与Fortify 高度相关的关键词——上下文感知的漏洞影响面评估。该技术通过量化漏洞的触发条件与实际影响,指导优先级修复决策:

1.环境依赖分析

Fortify 检测漏洞触发所需的运行时环境:

配置依赖:检查`application.properties`中是否启用危险特性(如`spring.servlet.multipart.enabled=true`);

权限依赖:分析漏洞利用所需的权限等级(如Android应用的`READ_CONTACTS`权限);

网络可达性:标记仅限内网访问的API端点风险等级。

2.攻击复杂度建模

Fortify 采用CAPEC(Common Attack Pattern Enumeration)数据库评估漏洞利用难度:

必要条件:需满足的预置条件数量(如认证绕过需已知用户名);

利用链长度:单点漏洞与多步攻击链的复杂度差异;

防御机制检测:识别WAF、RASP等防护措施对漏洞的缓解效果。

3.业务影响量化

通过关联CMDB(配置管理数据库)中的资产信息,Fortify 实现:

关键数据映射:标记漏洞是否影响PII(个人身份信息)、支付数据等敏感资产;

服务依赖分析:识别漏洞所在服务是否被核心业务链路依赖;

合规影响评估:检查漏洞是否违反GDPR、PCIDSS等法规条款。

通过Fortify 污点追踪技术实现的精准数据溯源与Fortify 数据流验证构建的可靠性保障体系,企业能够高效识别并修复深层安全风险。结合上下文感知的漏洞影响面评估延伸实践,Fortify 不仅提供漏洞存在性检测,更赋予安全团队风险评估与决策支持的智能化能力,重新定义了应用安全管理的深度与广度。