在软件安全攻防战中,漏洞的早期发现与精准定位是降低修复成本的关键。作为应用安全领域的权威工具,Fortify 通过Fortify 静态扫描与Fortify 漏洞溯源两大核心模块,构建从缺陷检测到根因分析的全链路解决方案。本文深度剖析其技术实现逻辑,并延伸探讨一个关联安全运营的关键词场景,为开发与安全团队提供可落地的实践指南。

一、Fortify静态扫描

Fortify 静态扫描(SAST)通过代码语义解析与数据流追踪技术,实现高危漏洞的精准狙击,其技术优势体现在三个战略层级:

1.多维度代码解析引擎

Fortify 采用混合分析策略突破传统扫描瓶颈:

上下文敏感分析:识别不同作用域下的变量行为差异。例如检测Java中`@RestController`注解类的方法是否缺失`@PreAuthorize`权限校验;

跨过程追踪:跟踪敏感数据在函数间的传递路径。如追踪`HttpServletRequest.getParameter("token")`经过`validateToken()`处理后是否仍可能触发JWT伪造漏洞;

框架感知:深度解析SpringSecurity配置,发现`antMatchers("/api/").permitAll()`这类过度授权问题。

2.漏洞规则库的智能进化

Fortify 内置4,200+条检测规则,并实现动态知识库更新:

CVE漏洞特征提取:当监测到Log4j2漏洞(CVE-2021-44228)披露后,72小时内发布新规则检测`${jndi:`模式;

机器学习辅助规则生成:分析GitHub百万级漏洞代码,自动提取模式特征。例如发现`System.out.println(password)`模式的硬编码风险;

自定义规则扩展:使用Fortify RuleLanguage(FRL)定义企业特有漏洞,如检测内部加密库是否使用已弃用的`DES`算法:

3.扫描流程的工程化集成

Fortify 提供全生命周期集成方案:

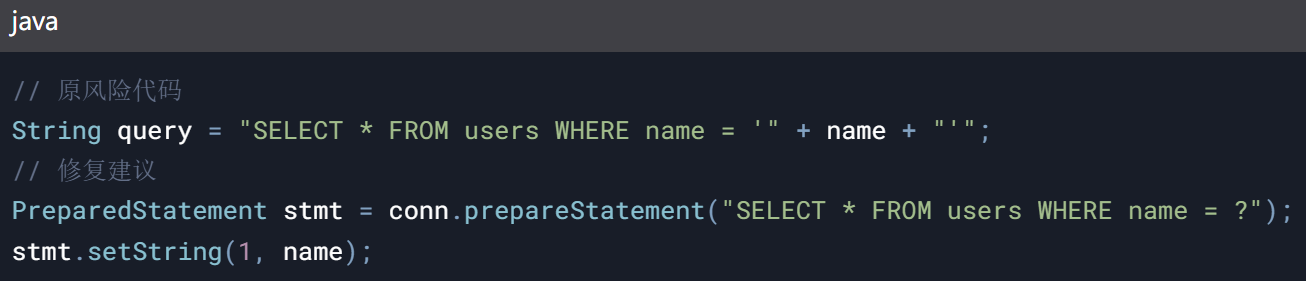

IDE实时检测:在VSCode插件中标记漏洞位置,提供修复代码示例(如将`Stringsql="SELECT*FROMusersWHEREid="+input;`改为参数化查询);

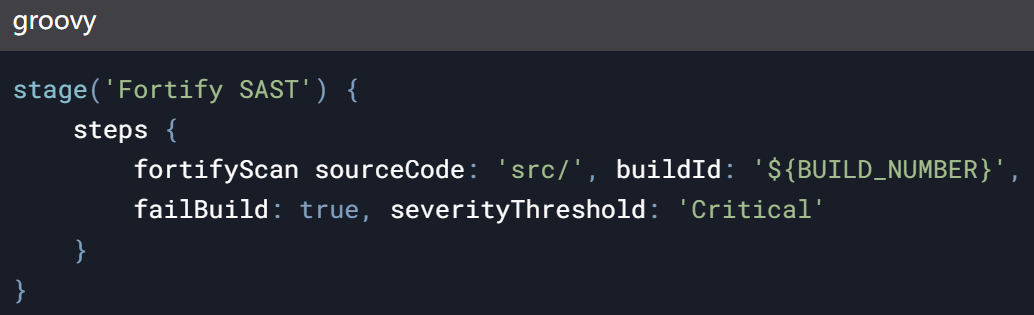

CI/CD阻断机制:在JenkinsPipeline中嵌入质量关卡,当扫描发现Critical漏洞时自动终止构建:

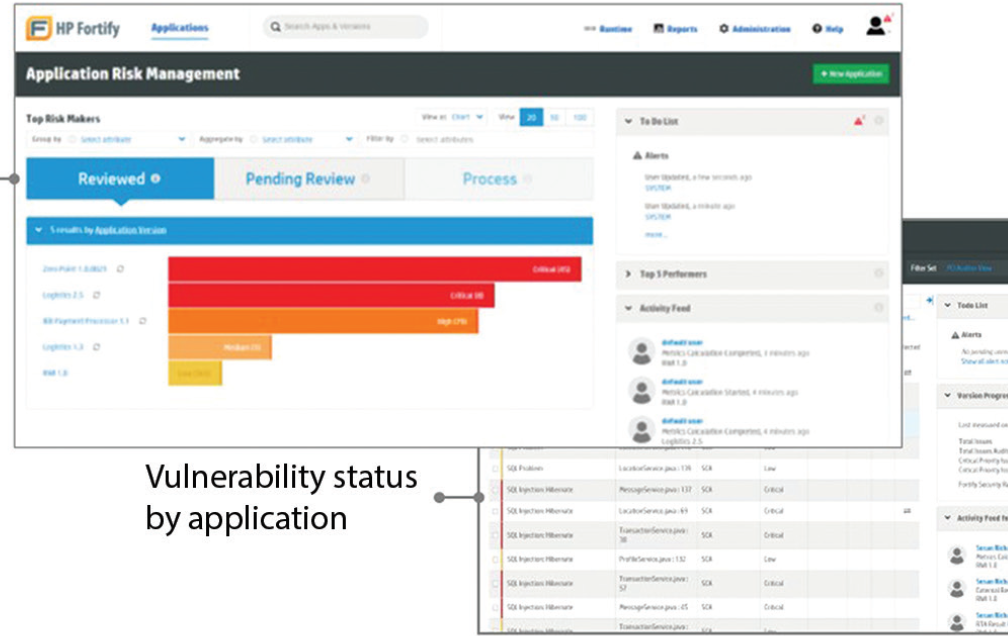

结果可视化治理:通过Fortify SSC(SoftwareSecurityCenter)生成多维报表,展示各模块漏洞密度、修复趋势与技术债分布。

二、Fortify漏洞溯源

漏洞修复的终极目标在于消除根源而非表象,Fortify 漏洞溯源通过攻击链重建与影响面分析,实现精准外科手术式修复:

1.数据流图谱与污染传播分析

Fortify 构建四层溯源模型:

输入源标记:识别所有外部可控输入点(如HTTP参数、文件上传、环境变量);

传播路径追踪:绘制敏感数据在代码中的流转路径,标记未经净化的传播节点;

漏洞触发点定位:确定最终触发风险的代码位置(如执行`Runtime.exec(userInput)`的语句);

影响范围评估:统计受漏洞影响的代码文件、API接口与用户数据类别。

2.跨层漏洞关联分析

Fortify 突破单点漏洞视角,建立全局关联视图:

横向关联:发现同一输入源触发的多个漏洞(如XSS与SQL注入共存的`search`参数);

纵向穿透:追踪漏洞在多层架构中的表现形态(如前端输入校验缺失→后端逻辑绕过→数据库敏感信息泄露);

模式聚类:通过代码相似度算法识别“漏洞家族”(如10处SQL注入均源于未使用ORM框架的DAO层)。

3.智能修复策略生成

基于溯源结果,Fortify 提供靶向修复方案:

代码级建议:对SQL注入漏洞,自动生成参数化查询改造代码:

架构级优化:当检测到多处硬编码密钥时,建议引入Vault或KMS进行集中管理;

知识库推送:向开发团队发送相关CWE条目(如CWE-89)与安全编码培训资料。

三、Fortify漏洞优先级智能排序

面对海量扫描结果,Fortify 漏洞优先级智能排序通过风险量化模型与业务上下文分析,实现修复资源的精准投放:

1.风险量化评分模型

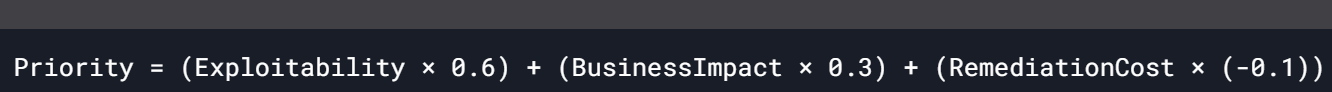

Fortify 采用动态加权算法计算漏洞优先级:

可利用性(Exploitability):基于CVSS3.1分数、是否存在公开EXP、攻击复杂度;

业务影响(BusinessImpact):关联漏洞所在系统的数据敏感性(如支付系统权重为1.8,内部工具为0.5);

修复成本(RemediationCost):估算代码改造范围、测试回归工作量与部署难度。

2.攻击情景模拟推演

Fortify 内置攻击模拟引擎:

渗透路径生成:假设攻击者已突破某漏洞,推演横向移动路径(如通过XXE漏洞获取配置文件→解密数据库凭证→导出用户表数据);

业务损失评估:量化数据泄露量(如影响100万用户)、服务中断时长(预计修复需4小时)与合规罚款风险(GDPR4%年营业额);

修复顺序优化:推荐优先修复可阻断80%攻击路径的“枢纽漏洞”。

3.修复过程闭环管理

智能工单分发:根据开发者专长自动分配任务(如Java漏洞派发给Spring框架团队);

修复进度追踪:在JIRA中可视化展示各漏洞的SLA达成情况;

知识沉淀:将修复方案存入企业知识库,避免同类漏洞重复出现。某电商平台应用后,重复漏洞发生率下降67%。

Fortify 静态扫描Fortify 漏洞溯源构筑了软件安全的双重防线:从代码级的精准狙击到漏洞链的深度治理,Fortify 实现了安全缺陷的全生命周期管理。延伸探讨的“漏洞优先级智能排序”技术,将有限的安全资源聚焦于最关键风险点,极大提升了防御体系的有效性。无论是应对零日漏洞的应急响应,还是消除历史技术债的长期治理,Fortify 的技术组合为企业在DevSecOps时代构建了从检测到运营的完整安全能力栈。