在软件供应链安全与合规管理日益重要的当下,Fortify 通过其先进的组件识别能力与开源许可证审计体系,为企业构建了从代码到法律风险的全方位防护网络。本文深度剖析Fortify 组件识别的技术原理与Fortify 开源许可证审计的操作流程,并结合延伸场景探讨其如何赋能软件供应链治理,为开发团队与合规部门提供系统性解决方案。

一、Fortify组件识别

现代软件工程中,第三方组件的广泛使用带来了便捷性,也埋下了安全与合规隐患。Fortify 的组件识别技术通过多维度特征匹配与依赖关系分析,实现精准的软件物料清单(SBOM)生成。以下是其核心实现路径:

1.指纹特征库与多引擎匹配

Fortify 内置超过500万条组件指纹特征,覆盖Maven、NPM、PyPI等主流仓库。其采用哈希匹配(SHA-1/SHA-256)、文件名特征识别、POM/MANIFEST元数据解析三重验证机制。例如,检测到`commons-collections-3.2.1.jar`时,Fortify 会:

计算文件哈希并与NVD漏洞库比对;

提取`pom.xml`中的`org.apache.commons`信息;

校验文件结构是否符合已知版本特征。

对于混淆或定制化组件,Fortify 支持通过二进制代码片段相似度分析(基于SimHash算法)实现模糊识别。

2.依赖树可视化与风险溯源

Fortify SCA(SoftwareCompositionAnalysis)可生成多层级依赖树,直观展示直接依赖与传递依赖关系。例如,某SpringBoot项目引用了`spring-boot-starter-web2.7.0`,Fortify 会递归解析其依赖的`spring-core5.3.20`→`logback-classic1.2.11`→`log4j-over-slf4j1.7.36`,并标记其中存在的CVE-2021-44228(Log4Shell)漏洞路径。通过“影响链路分析”功能,用户可快速定位需优先升级的组件节点。

3.持续监控与版本漂移预警

Fortify 集成至CI/CD流水线后,可在每次构建时执行组件清单比对。若检测到未授权的版本升级(如`guava`从30.1-jre变更为31.0-android),系统将触发安全门禁并生成漂移报告。针对EOL(End-of-Life)组件,Fortify 提供迁移建议库,例如推荐将`struts2-core2.3.37`替换为官方维护的`2.5.30`版本。

二、Fortify开源许可证审计

开源许可证的合规管理是软件发布的法律红线,Fortify 通过自动化扫描与策略引擎,帮助企业规避GPL传染性风险与商业授权纠纷。其审计流程包含以下关键环节:

1.许可证类型识别与冲突检测

Fortify 的许可证数据库涵盖OSI批准许可证、商业许可证及自定义协议3000余种。扫描时采用关键词提取(如“GPL”“MIT”)、SPDX标识符匹配、版权声明解析三重机制。例如,当检测到文件头包含“GNU GENERAL PUBLIC LICENSE Version3”时,Fortify 会:

标记该组件为GPL-3.0;

检查项目是否包含专有代码;

验证是否存在动态链接规避条款的合规操作。

对于多许可证组件(如Dual License),Fortify 提供交互式选择界面,要求用户明确适用条款。

2.传染性许可证影响分析

Fortify 内置许可证兼容性矩阵,可自动识别“强传染性”(如GPL)与“弱传染性”(如LGPL)许可证的混合使用风险。例如,若项目同时包含GPL-2.0与Apache-2.0组件,Fortify 会标记为“许可证冲突”,并指出Apache-2.0的专利授权条款与GPL-2.0不兼容。解决方案包括:

替换冲突组件(如改用MIT许可证替代品);

申请商业授权例外;

构建隔离层(如通过微服务架构解耦GPL模块)。

3.合规报告与义务履行清单

Fortify 生成的审计报告包含:

义务摘要:需履行的开源义务(如源代码公开、版权声明保留);

风险评级:按许可证严苛程度划分风险等级(高/中/低);

自动化声明生成:输出符合SPDX标准的`NOTICE`文件与`LICENSE`聚合文档。

对于GPL项目,Fortify 可一键生成源代码分发包,包含对应版本的构建工具链配置,确保合规分发。

三、Fortify软件供应链安全管理延伸实践

基于上述能力,本文延伸探讨一个与Fortify 高度相关的关键词——软件供应链安全管理。该体系涵盖从组件引入到分发的全流程风控,Fortify 提供以下进阶能力:

1.依赖来源可信度验证

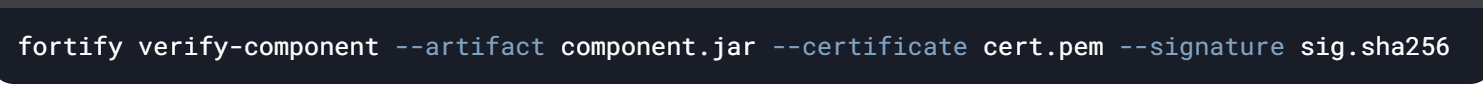

Fortify 集成Sigstore项目,通过Cosign签名验证组件来源真实性。在CI流水线中配置:

若签名无效或证书链不完整,流水线将终止构建并告警。同时,Fortify 维护私有仓库可信源白名单,禁止从非授权镜像站下载组件。

2.漏洞影响面扩散分析

当某组件被标记为高危漏洞时,Fortify 的“依赖网络图谱”可显示受影响的所有项目及环境(生产/测试/开发)。例如,识别到`log4j-core2.14.1`漏洞后,系统不仅列出直接引用该库的5个服务,还追踪到通过`spring-boot-starter-logging`间接依赖的20个微服务,并生成分级修复工单。

3.供应链攻击防御策略

针对Typosquatting(仿冒包攻击)、依赖劫持等新型威胁,Fortify 提供:

命名相似度检测:比对`requests`与`reqvests`的元数据差异;

行为异常监控:检测组件是否在运行时加载远程代码(如`System.loadLibrary()`调用);

运行时保护:与Fortify Runtime集成,阻断内存破坏攻击链。

通过Fortify 组件识别技术实现的精准SBOM管理与Fortify 开源许可证审计构建的法律合规屏障,企业能够有效管控软件供应链风险。结合供应链安全管理的延伸实践,Fortify 不仅解决了已知漏洞与许可证冲突问题,更建立起预防未知威胁的动态防御体系,为数字化转型时代的软件安全树立了新标杆。