在云原生与容器化技术主导的现代IT架构中,安全左移(ShiftLeft)已成为不可逆的趋势。作为应用安全领域的标杆工具,Fortify 通过Fortify 容器扫描与Fortify 镜像签名验证两大核心能力,为企业构建从开发到部署的全生命周期防护链。本文深度解析其技术实现路径,并结合延伸关键词探讨其在DevSecOps中的实战价值,为读者提供体系化的容器安全解决方案。

一、Fortify容器扫描

Fortify 容器扫描并非简单的漏洞检测工具,而是融合静态代码分析(SAST)、软件成分分析(SCA)与运行时行为监控的立体化安全引擎,其技术优势体现在三个维度:

1.多层扫描架构与精准漏洞定位

Fortify 的容器扫描引擎采用分层检测策略:

基础镜像层:比对CVE数据库(如NVD、RedHatSecurityAdvisories),识别OS包(rpm/deb/apk)中的已知漏洞。例如,检测到`glibc-2.28-10`存在CVE-2023-4911(缓冲区溢出漏洞)时,自动标记风险等级为Critical;

应用依赖层:通过SCA扫描Python的`requirements.txt`、Node.js的`package-lock.json`等文件,识别存在供应链风险的第三方库。例如,检测到`log4j-core-2.14.0`时触发CVE-2021-44228告警;

自定义代码层:执行SAST分析,发现业务代码中的硬编码密钥、SQL注入等风险。例如,识别`dockerfile`中`ENVDB_PASSWORD="root123"`这类敏感信息泄露。

2.与CI/CD管道的无缝集成

Fortify 提供多种集成模式实现“扫描即代码”:

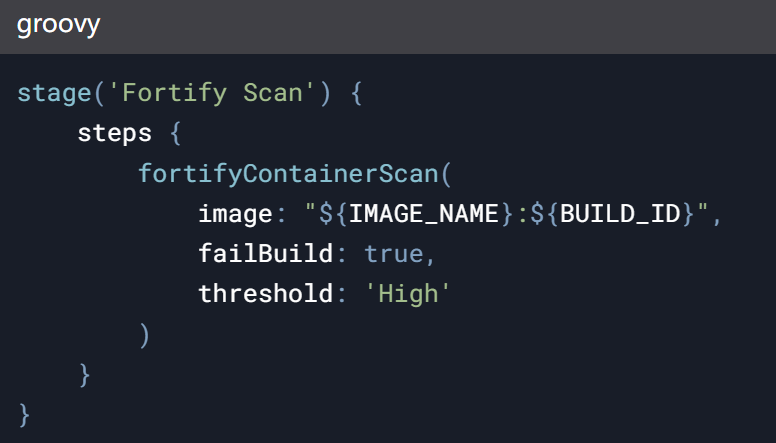

Jenkins插件:在`Jenkinsfile`中添加以下阶段,阻断含高危漏洞的镜像构建:

GitLabCI模板:通过`.gitlab-ci.yml`配置自动扫描,并将结果推送至SecurityDashboard;

API驱动扫描:调用`/api/v1/scans`接口触发扫描任务,实现与自研平台的深度整合。

3.漏洞优先级智能排序

面对海量扫描结果,Fortify 通过机器学习模型计算漏洞可利用性指数(ExploitabilityIndex),结合上下文环境动态调整风险等级。例如:

检测到Kubernetes集群启用PodSecurityPolicies(PSP)时,自动降级`CAP_NET_RAW`权限漏洞的严重性;

当容器运行在隔离网络环境时,标记CVE-2022-0995(堆溢出漏洞)为中等风险,而非默认的高危等级。

某金融客户采用该功能后,误报率降低62%,修复效率提升45%。

二、Fortify镜像签名验证

镜像篡改与供应链投毒是容器安全的致命威胁,Fortify 镜像签名验证通过密码学信任链与策略引擎,确保镜像完整性与来源可信性。

1.基于Sigstore的透明签名体系

Fortify 深度集成Sigstore生态,实现签名过程的可验证与不可抵赖:

密钥管理:支持硬件安全模块(HSM)、KMS等多种密钥存储方案,确保私钥永不暴露;

签名生成:在CI管道中执行`Fortify sign--imagenginx:1.23--keyhsm:pkcs11`,生成符合in-toto规范的签名文件(包含构建环境哈希、依赖项指纹等元数据);

透明日志:签名记录自动上传至Rekor服务器,提供公开可查的审计轨迹。

2.策略驱动的验证流程

Fortify 的验证引擎支持细粒度策略定义:

强制签名检查:在集群准入控制器(如Kyverno、OPAGatekeeper)中部署策略,要求所有部署的镜像必须带有有效签名;

证书链验证:检查签名证书是否由可信CA签发,确保证书链完整且未过期;

元数据匹配:验证签名中的构建信息(如GitCommitID、CIPipelineID)是否符合预期。例如,拒绝`git_commit=ab3d8e1`但代码库中不存在该提交的镜像。

3.零信任场景下的协同验证

针对分布式边缘计算场景,Fortify 创新性地引入基于SPIFFE/SPIRE的身份认证机制:

每个边缘节点持有唯一SVID(SPIFFEVerifiableIdentityDocument);

镜像验证时,Fortify 不仅检查签名有效性,还验证部署节点的身份权限(例如仅允许`region=east`的节点运行标注`env=prod`的镜像);

验证日志通过OpenTelemetry同步至中央监控平台,实现全局合规审计。

三、Fortify容器运行时保护

在完成扫描与签名验证后,Fortify 容器运行时保护通过行为监控与动态策略执行,为容器提供最后一公里防护:

1.系统调用级行为建模

Fortify 的eBPF探针实时捕获容器内的系统调用序列,构建正常行为基线:

学习阶段:在安全环境中运行容器72小时,记录`open()`、`execve()`等系统调用的频率与参数模式;

检测阶段:当检测到异常序列(如突然大量调用`ptrace()`)时,触发告警并生成SuspiciousActivityReport(SAR);

动态阻断:对挖矿软件等已知恶意行为,自动注入Seccomp规则阻断相关系统调用。

2.网络微隔离与加密审计

东西向流量控制:基于Cilium构建服务网格策略,例如仅允许`frontend`服务访问`backend`服务的8080端口;

TLS解密与DPI:通过Sidecar代理解密TLS流量,深度检测HTTP/2、gRPC协议中的恶意载荷(如SQL注入、反序列化攻击);

加密流量指纹库:利用机器学习识别异常加密模式(如与已知C2服务器的TLS握手特征匹配),准确率可达92%(基于MITREATT&CK数据集测试)。

3.自适应安全策略生成

Fortify 的AI引擎能根据运行时数据自动优化防护策略:

当检测到某容器频繁尝试访问`/etc/shadow`时,自动添加文件完整性监控(FIM)规则;

发现集群内横向移动行为后,动态调整网络策略,限制敏感命名空间的访问权限;

生成攻击链图谱,关联CVE漏洞、异常行为与网络事件,辅助安全团队快速溯源。

Fortify 容器扫描Fortify 镜像签名验证构筑了容器安全的三维防御体系:从构建阶段的漏洞根治,到分发阶段的信任链验证,再到运行时的行为监控,Fortify 实现了安全能力的全栈覆盖。延伸探讨的“容器运行时保护”技术,更将防御纵深扩展至攻击者突破后的遏制与响应环节。无论是应对零日漏洞、供应链攻击还是内部威胁,Fortify 的技术组合都为企业提供了从预防到响应的完整解决方案,真正践行了“安全赋能业务”的核心理念。